اخبار

قراصنة كوريا الشمالية ينشرون برامج ضارة لـ AppleJeus متخفية في صورة تطبيقات للعملات المشفرة

لوحظ أن ممثل التهديد لمجموعة Lazarus يستفيد من تطبيقات العملات المشفرة المزيفة كإغراء لتقديم نسخة غير موثقة سابقًا من برنامج AppleJeus الضار ، وفقًا لنتائج جديدة من Volexity. برامج ضارة لـ AppleJeus متخفية

قال الباحثون كالوم روكسان وبول راسكاجنريس وروبرت جان مورا: “يتضمن هذا النشاط بشكل خاص حملة تستهدف على الأرجح مستخدمي العملات المشفرة والمؤسسات التي لديها متغير من البرمجيات الخبيثة من AppleJeus عن طريق مستندات Microsoft Office الضارة”.

من المعروف أن حكومة كوريا الشمالية تتبنى نهجًا ثلاثي الأبعاد من خلال استخدام نشاط إلكتروني خبيث يتم تنظيمه لجمع المعلومات الاستخبارية وتنفيذ الهجمات وتوليد إيرادات غير مشروعة للدولة التي تعرضت للعقوبات. يتم تعقب التهديدات بشكل جماعي تحت اسم Lazarus Group (المعروف أيضًا باسم Hidden Cobra أو Zinc).

“قامت كوريا الشمالية بسرقة إلكترونية ضد المؤسسات المالية وعمليات تبادل العملات المشفرة في جميع أنحاء العالم. ومن المحتمل أن تسرق مئات الملايين من الدولارات. ربما لتمويل أولويات الحكومة. مثل برامجها النووية والصاروخية .” وفقًا لتقييم التهديد السنوي لعام 2021 الصادر عن وكالات الاستخبارات الأمريكية.

كالة الأمن السيبراني وأمن البنية التحتية (CISA):

في وقت سابق من هذا الشهر. حذرت وكالة الأمن السيبراني وأمن البنية التحتية (CISA) من مجموعة أنشطة يطلق عليها اسم TraderTraitor تستهدف بورصات العملات المشفرة والشركات التجارية من خلال تطبيقات تشفير طروادة لنظامي التشغيل Windows و macOS.

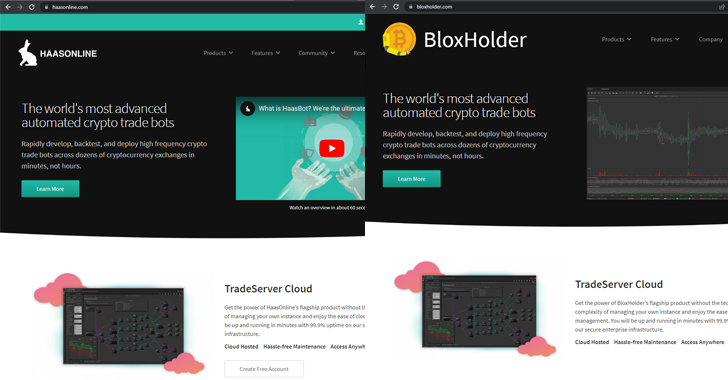

بينما تبلغ هجمات TraderTraitor ذروتها في نشر حصان طروادة Manuscrypt للوصول عن بعد. فإن النشاط الجديد يستخدم موقع تداول تشفير مفترض اسمه BloxHolder. نسخة طبق الأصل من منصة HaasOnline الشرعية. لتقديم AppleJeus عبر ملف مثبت.

تم تصميم AppleJeus. الذي تم توثيقه لأول مرة بواسطة Kaspersky في عام 2018. لجمع معلومات حول النظام المصاب (أي عنوان MAC واسم الكمبيوتر وإصدار نظام التشغيل) وتنزيل كود القشرة من خادم القيادة والتحكم (C2).

كما يقال إن سلسلة الهجوم قد تعرضت لانحراف طفيف في أكتوبر 2022. مع تحول الخصم من ملفات مثبّت MSI إلى مستند Microsoft Excel مفخخ يستخدم وحدات الماكرو لتنزيل حمولة مستضافة عن بُعد. صورة PNG. من OpenDrive.

من ناحية أخرى قال Volexy إن الفكرة الكامنة وراء التبديل من المرجح أن تقلل من الاكتشاف الثابت من خلال المنتجات الأمنية. مضيفًا أنه لا يمكن الحصول على ملف الصورة (“Background.png”) من رابط OpenDrive. لكنه أشار إلى أنه يتضمن ثلاثة ملفات. بما في ذلك حمولة مشفرة تم استخراجها لاحقًا وإطلاقها على المضيف المخترق. برامج ضارة لـ AppleJeus متخفية

وخلص الباحثون إلى أن “مجموعة Lazarus تواصل جهودها لاستهداف مستخدمي العملات المشفرة. على الرغم من الاهتمام المستمر بحملاتهم وتكتيكاتهم”.